无证书开启远程访问

- 修改/usr/lib/systemd/system/docker.service文件,在ExecStart这一行后面追加-H tcp://0.0.0.0:2375

ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock -H tcp://0.0.0.0:2375

- 重新加载配置及重启docker

systemctl daemon-reload && systemctl restart docker

- 使用idea测试连接

开启证书安全访问

生成证书

新建生成安全证书脚本,内容如下

#!/bin/sh

ip=你的IP

password=你的密码

dir=/usr/local/ca # 证书生成位置

validity_period=10 # 证书有效期10年

# 将此shell脚本在安装docker的机器上执行,作用是生成docker远程连接加密证书

if [ ! -d "$dir" ]; then

echo ""

echo "$dir , not dir , will create"

echo ""

mkdir -p $dir

else

echo ""

echo "$dir , dir exist , will delete and create"

echo ""

rm -rf $dir

mkdir -p $dir

fi

cd $dir || exit

# 创建根证书RSA私钥

openssl genrsa -aes256 -passout pass:"$password" -out ca-key.pem 4096

# 创建CA证书

openssl req -new -x509 -days $validity_period -key ca-key.pem -passin pass:"$password" -sha256 -out ca.pem -subj "/C=NL/ST=./L=./O=./CN=$ip"

# 创建服务端私钥

openssl genrsa -out server-key.pem 4096

# 创建服务端签名请求证书文件

openssl req -subj "/CN=$ip" -sha256 -new -key server-key.pem -out server.csr

echo subjectAltName = IP:$ip,IP:0.0.0.0 >>extfile.cnf

echo extendedKeyUsage = serverAuth >>extfile.cnf

# 创建签名生效的服务端证书文件

openssl x509 -req -days $validity_period -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$password" -CAcreateserial -out server-cert.pem -extfile extfile.cnf

# 创建客户端私钥

openssl genrsa -out key.pem 4096

# 创建客户端签名请求证书文件

openssl req -subj '/CN=client' -new -key key.pem -out client.csr

echo extendedKeyUsage = clientAuth >>extfile.cnf

echo extendedKeyUsage = clientAuth >extfile-client.cnf

# 创建签名生效的客户端证书文件

openssl x509 -req -days $validity_period -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$password" -CAcreateserial -out cert.pem -extfile extfile-client.cnf

# 删除多余文件

rm -f -v client.csr server.csr extfile.cnf extfile-client.cnf

chmod -v 0400 ca-key.pem key.pem server-key.pem

chmod -v 0444 ca.pem server-cert.pem cert.pem

请自行修改IP和密码,如果是外网访问请使用外网IP,另外请提前创建好证书文件夹

赋予执行权限

chmod 777 create_docker_cert.sh

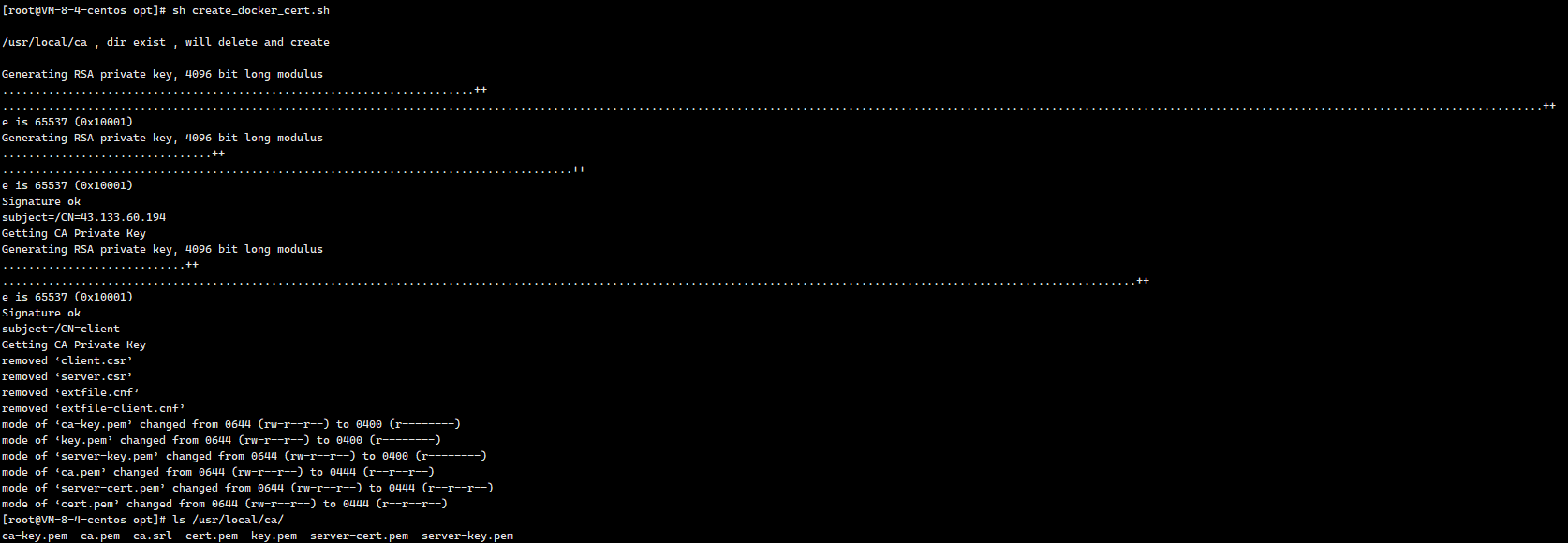

执行 sh create_docker_cert.sh命令,生成完成之后即可看到生成的证书文件

修改docker配置

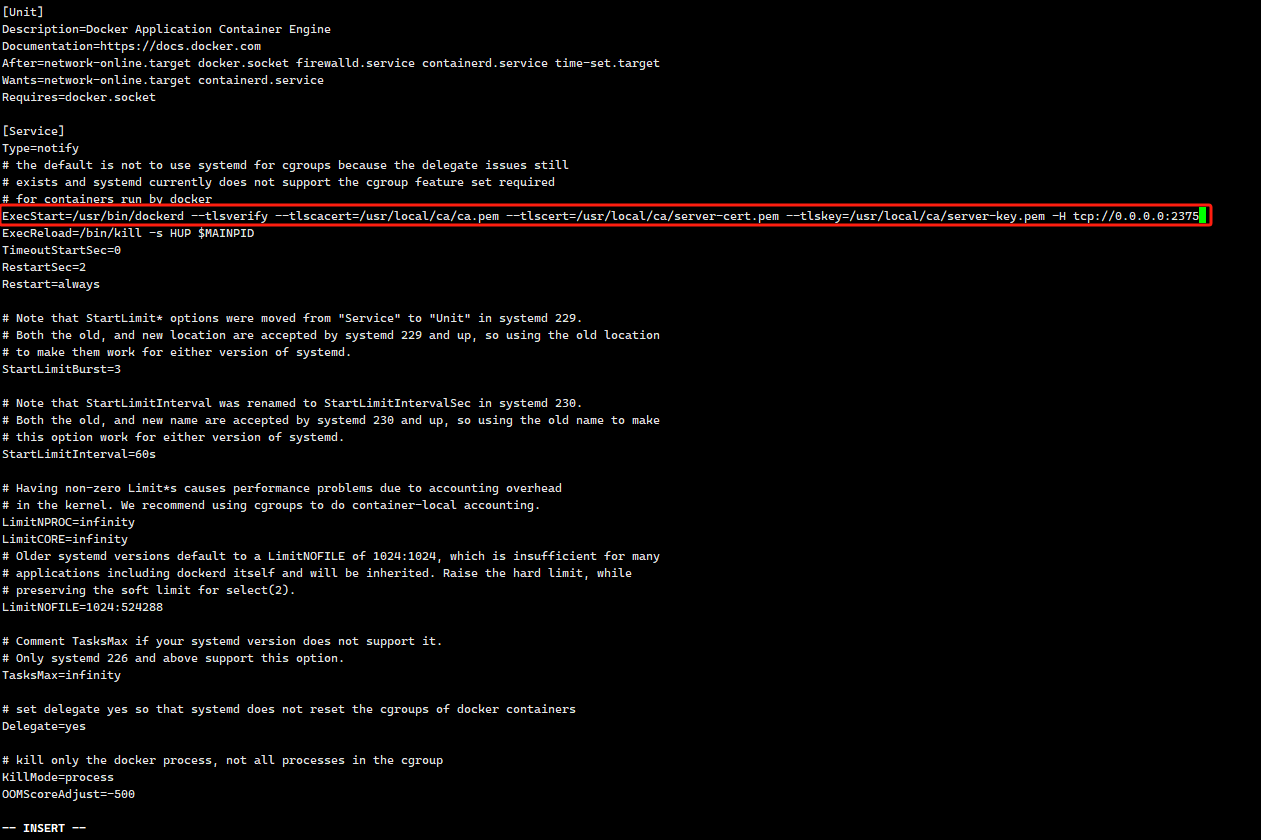

vi /usr/lib/systemd/system/docker.service

将ExecStart这一行修改成如下结果

ExecStart=/usr/bin/dockerd --tlsverify --tlscacert=/usr/local/ca/ca.pem --tlscert=/usr/local/ca/server-cert.pem --tlskey=/usr/local/ca/server-key.pem -H tcp://0.0.0.0:2375

重启Docker

systemctl daemon-reload

systemctl restart docker

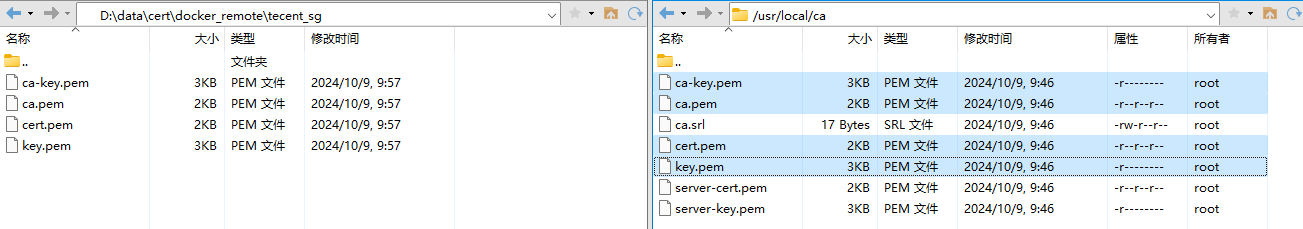

将证书文件下载到需要连接docker的机器上同一个文件夹下

将下图四个文件放到同一个文件夹下

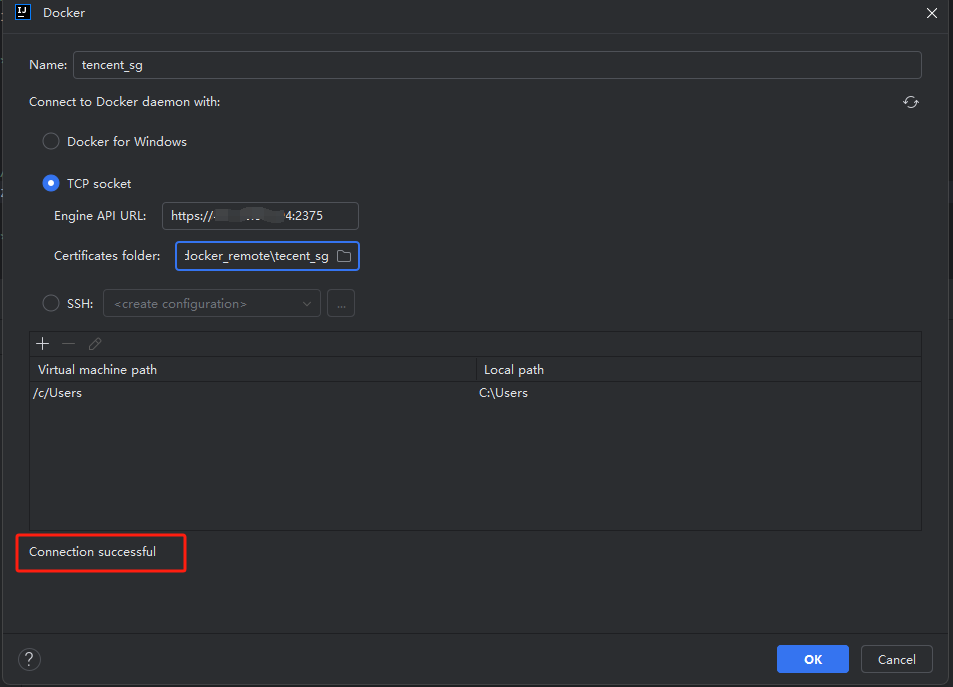

使用idea测试连接

注意这里的URL必须是https://ip:port的格式,下面是证书的路径,显示连接成功即可

写在最后

在生产环境建议使用安全证书连接,非生产环境当然可以直接对外开发

参考地址: https://blog.csdn.net/qq_60750453/article/details/128730618

评论区